产品介绍⚓︎

重要通知 | JumpServer 漏洞通知及修复方案(JS-2025.03.31)

2025年3月,有用户反馈发现JumpServer开源堡垒机存在安全漏洞,并向JumpServer开源项目组进行上报。

漏洞信息:

JumpServer用户在连接Kubernetes资产时,可能存在Kubernetes认证信息泄漏的风险,CVE编号为CVE-2025-27095

以上漏洞影响版本为:

JumpServer V3版本: <= v3.10.17版本

JumpServer V4版本: v4.4.0-v4.6.0版本

安全版本为:

JumpServer V3版本 >= v3.10.18版本

JumpServer V4版本 >= v4.7.0版本

修复方案:

永久修复方案: 升级 JumpServer 软件至上述安全版本。

临时修复方案: 取消所有用户的Kubernetes资产授权。

特别鸣谢:

感谢以下社区用户向JumpServer开源社区及时反馈上述漏洞。

CVE-2025-27095: @paraddise

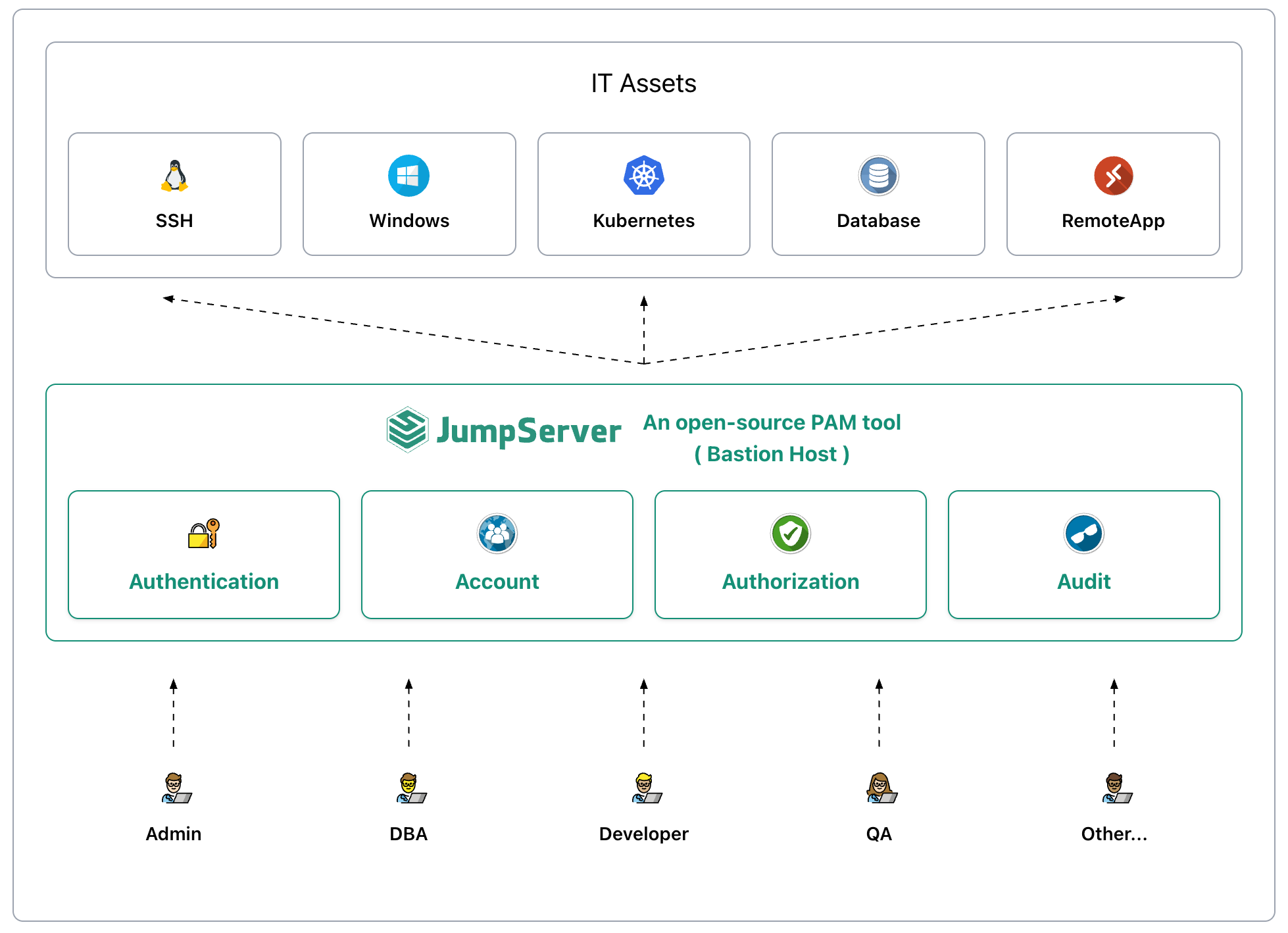

1 JumpServer 是什么?⚓︎

JumpServer 是广受欢迎的开源堡垒机,是符合 4A 规范的专业运维安全审计系统。JumpServer 帮助企业以更安全的方式管控和登录所有类型的资产,实现事前授权、事中监察、事后审计,满足等保合规要求。

JumpServer 堡垒机支持的资产类型包括:

- SSH (Linux / Unix / 网络设备 等)

- Windows (Web 方式连接 / 原生 RDP 连接)

- 数据库 (MySQL / MariaDB / Oracle / SQLServer / PostgreSQL / ClickHouse 等)

- NoSQL (Redis / MongoDB 等)

- GPT (ChatGPT 等)

- 云服务 (Kubernetes / VMware vSphere 等)

- Web 站点 (各类系统的 Web 管理后台)

- 应用 (通过 Remote App 连接各类应用)

文档指引

2 产品特色⚓︎

JumpServer 的产品特色包括:

- 开源:零门槛,线上快速获取和安装;

- 分布式:轻松支持大规模并发访问;

- 无插件:仅需浏览器,极致的 Web Terminal 使用体验;

- 多云支持:一套系统,同时管理不同云上面的资产;

- 云端存储:审计录像云端存储,永不丢失;

- 多租户:一套系统,多个子公司和部门同时使用;

- 多应用支持:数据库,Windows 远程应用,Kubernetes。

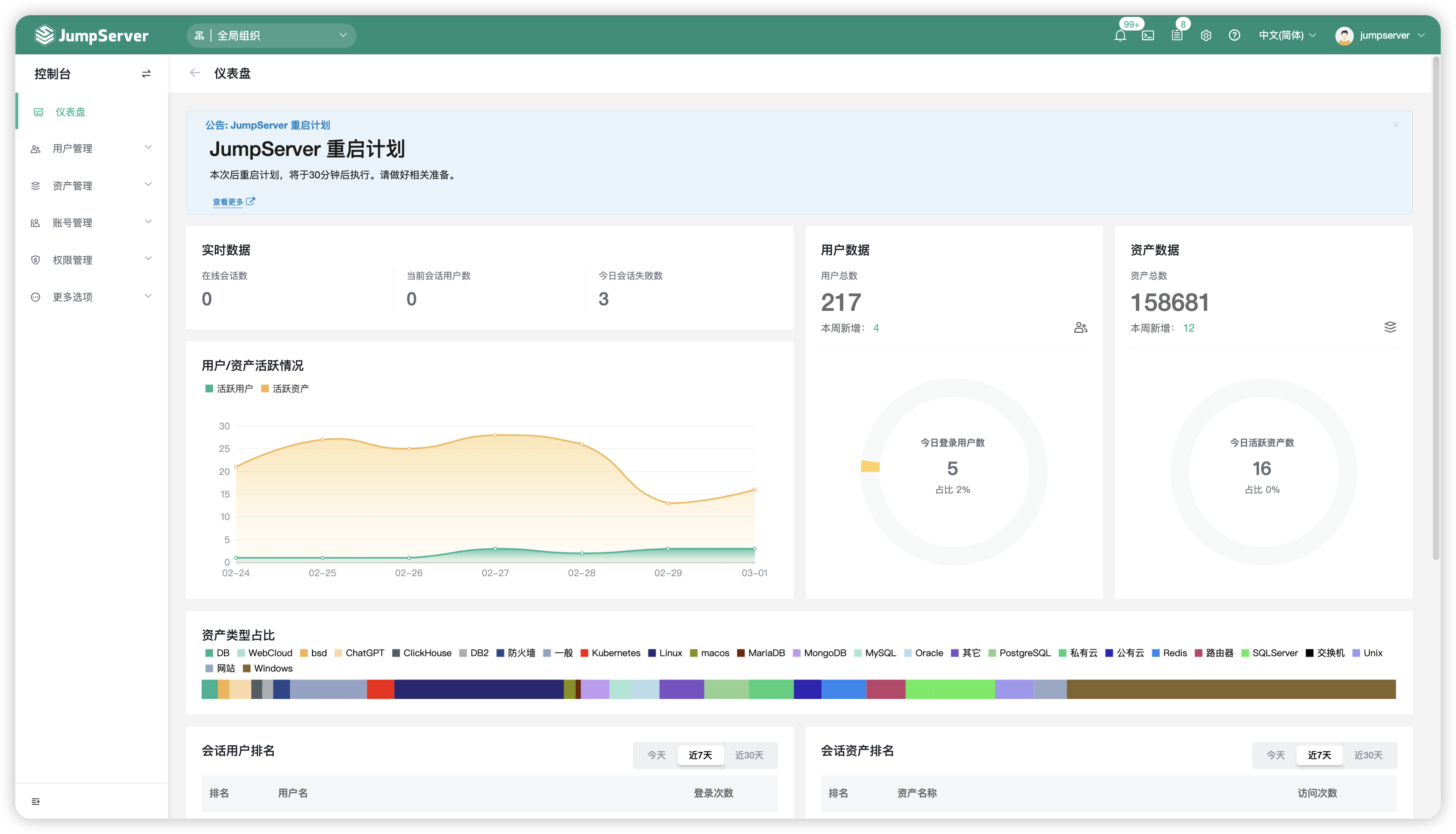

3 页面展示⚓︎

4 功能列表⚓︎

5 应用商店⚓︎

JumpServer 的远程应用功能,社区版默认支持 Chrome、DBeaver 应用,企业版支持更丰富的远程应用,可点击 应用商店 来获取更多远程应用。

6 安全说明⚓︎

JumpServer 是一款安全产品,请参考 基本安全建议 部署安装。

如果你发现安全问题,可以直接联系我们:

- ibuler@fit2cloud.com

- support@fit2cloud.com

- 400-052-0755